Mètodes

En aquesta secció hem intentat documentar els mètodes per censurar contingut online de què disposa la policia a l’Estat Espanyol, així com els mètodes que han aplicat els principals operadors telefònics.

La censura s’ha dirigit a webs oficials de la Generalitat, mentre que les còpies no oficials fetes per particulars de moment continuen actives. Les que estan allotjades al territori espanyol, o el domini és gestionat per una institució també al territori espanyol, han estat desactivades físicament.

Les webs allotjades en servidors a l’estranger, o amb dominis gestionats per institucions o empreses a l’estranger, sembla que resten fora de l’abast de la policia. En canvi, s’han aplicat mètodes de censura a gran escala a través dels grans operadors de telefonia com Vodafone, Euskaltel o, el de major complexitat tecnològica, Movistar.

També expliquem de quines maneres alternatives encara es pot accedir a alguns dominis.

La següent informació és la més acurada a data de 17 de setembre de 2017.

referendum.cat garanties.cat

Era la web oficial de la Generalitat per al referèndum. No funciona des que la Guàrdia Civil va intervenir CDMON (hosting) i la Fundació puntCAT (domini).

referendum.*

Fets per particulars, no oficials, clonant els continguts de referendum.cat. No han estat intervinguts.

Llistat de dominis:

https://github.com/GrenderG/referendum_cat_mirror

ref1oct.org

Tampoc és oficial, i encara funciona.

ref1oct.eu

Des del divendres 15 de setembre no és accessible des d’alguns operadors:

Orange i dependents de la seva xarxa (Jazztel, SomConnexió, etc.)

Funciona (no està confirmat si aplicaran alguna mesura).

Actualització del 18 de setembre: han aplicat una censura que encara estem estudiant.

Parlem

Funciona (han anunciat que no censuraran cap contingut).

Euskaltel

Realitza DNS spoofing. Possibles solucions:

- Funciona canviant les DNS del client (8.8.8.8).

- Utilitzant un túnel VPN.

Adamo

Funciona.

Vodafone

Realitza DNS spoofing. Sembla que canviant les opcions personals de l’àrea client de tractament del tràfic no canvia res. Possibles solucions:

- Sense router oficial de Vodafone: canvi de DNS (8.8.8.8).

- Amb router oficial Vodafone: canvi de DNS, i trucar per demanar no tenir el proxy DNS de Vodafone.

- Utilitzant un túnel VPN.

Movistar

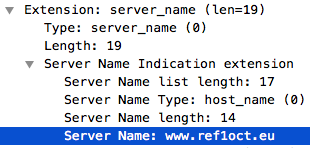

La implementació més complexa tecnològicament. No realitza DNS spoofing, sinó que es fa inspecció de tràfic dels usuaris buscant una combinació de les adreces IP i els noms de servidor de ref1oct.eu (ambdós criteris, amb un de sol no s’aplica el filtre).

L’article Efficiently bypassing SNI-based HTTPS filtering (W. M. Shbair, T. Cholez, A. Goichot and I. Chrisment) explica part de la tècnica utiltizada per Movistar.

Accions que realitza Movistar:

- Per connexions HTTP (no xifrades), mira el hostname i les IPs.

- Per HTTPS (xifrat amb SSL/TLS), mira el camp SNI (hostname no xifrat en el missatge TLS) i les IPs.

-

Captura d’un paquet TLS amb Wireshark, on es mostra el camp SNI.

- Utilitzen algun tipus d’expressió regular:

- ref1oct.eu no funciona

- www.ref1oct.eu no funciona

- *.www.ref1oct.eu no funciona

- *.ref1oct.eu sí funciona

- Filtre RE equivalent: ((.*.)?www.)?ref1oct.eu

- Les adreces IP que es filtren són les dues que proporciona Cloudflare (un sistema de continguts distribuïts redundants):

- 104.20.44.157

- 104.20.55.157

Per poder veure aquest domini, existeixen diverses possibilitats:

- Utilitzant qualsevol adreça IP de Cloudflare per al domini ref1oct.eu, excepte les dues IPs que es filtren. Els experiments indiquen que les adreces IP de la subxarxa 104.20.0.0/16.

- Si el domini ref1oct.eu tingués un subdomini que no fos www, també funcionaria. Per exemple, info.ref1oct.eu.

- Utilitzant un túnel VPN.

Contingut injectat per Movistar amb la resposta 403:

<!DOCTYPE html PUBLIC \"-//W3C//DTD HTML 4.01//EN\">

<html>

<head>

<meta charset="utf-8"/>

<title>

</title>

</head>

<body>

<CENTER>

<h1 id="causa" name="PHISHING_TSOL_MENSAJE_1">

</h1>

<script type="text/javascript">

var name = document.getElementById("causa").getAttribute('name')

var text = ""

switch (name) {

case "PHISHING_TSOL_MENSAJE_1":

text = "Judicial_Guardia_Civil"

window.location.replace("http://paginaintervenida.edgesuite.net");

break;

case "Administrativo_Ley_del_Juego":

text = "Administrativo_Ley_del_Juego"

window.location.replace("http://195.235.52.40");

break;

case "Judicial_Guardia_Civil":

text = "Judicial_Guardia_Civil"

window.location.replace("http://paginaintervenida.edgesuite.net");

break;

default:

text = "ERROR 404 - Files not found";

}

document.getElementById("causa").innerHTML = text

</script>

</CENTER>

</body>

</html>

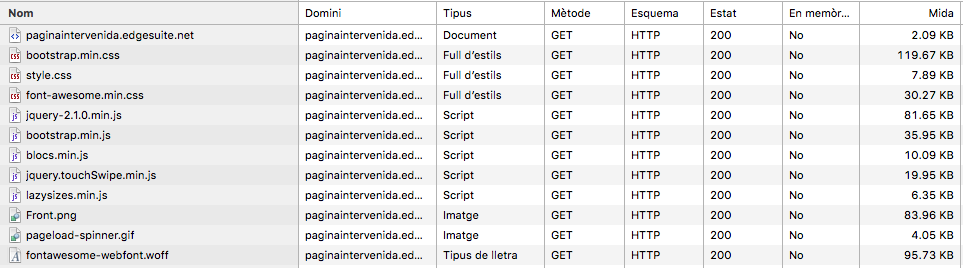

Aquest codi redirigeix cap a la ubicació (a Akamai) http://paginaintervenida.edgesuite.net, que té un pes de 497,7 KB (malgrat només mostra una imatge de 83,96 KB).